Eine Kill-Kette wird verwendet, um die verschiedenen Phasen eines Cyber-Angriffs in Bezug auf die Netzwerksicherheit zu beschreiben. Das eigentliche Modell, das Cyber Kill Chain Framework, wurde von Lockheed Martin entwickelt und dient zur Identifizierung und Verhinderung von Cyber-Intrusionen.

Die tatsächlichen Schritte in einer Kill-Kette verfolgen die typischen Phasen eines Cyber-Angriffs von der frühen Aufklärung bis zur Fertigstellung, in der der Eindringling das Cyber-Eindringen erreicht. Analysten verwenden die Kette, um erweiterte Bedrohungen (Advanced Persistent Threats, APT) zu erkennen und zu verhindern.

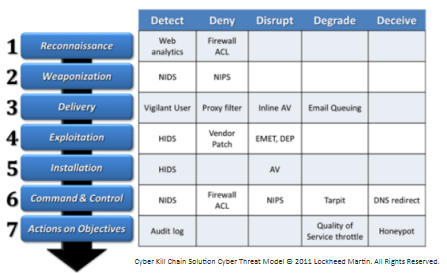

Die 7 Schritte der Cyber Kill Chain

Laut Lockheed Martins APT DokumentationDie sieben Schritte der Cyber Kill Chain umfassen Folgendes:

- Aufklärung - Beispiel: E-Mail-Konten ernten

- Waffen - Beispiel: Koppeln Sie einen Exploit mit einer Hintertür

- Lieferung - Beispiel: Bundle per E-Mail oder Web liefern

- Ausbeutung - Beispiel: Ausnutzen einer Sicherheitsanfälligkeit zum Ausführen von Code

- Montage - Beispiel: Installieren Sie Malware auf dem Ziel

- Command and Control - Beispiel: Befehlskanal zur Fernmanipulation

- Maßnahmen zu Zielen - Beispiel: Zugang für Eindringlinge, um das Ziel zu erreichen

Image Source: Sieben Möglichkeiten, die Cyber-Kill-Kette anzuwenden;; Lockheed Martin Corporation.

Cyber Kill Chain ist eine eingetragene Marke der Lockheed Martin Corporation.